VPN-TUNNELIN RAKENTAMINEN PILVIALUSTAN JA OMAN TOIMIPISTEEN VÄLILLÄ

Tavoitteenamme on pitää Telia Cloud 9 -pilvipalvelu aina ajan tasalla ja kehittää siihen jatkuvasti uusia ominaisuuksia. Uusien kehityskohteiden löytämiseksi kuuntelemme aktiivisesti saamaamme palautetta ja käyttäjien toiveita. Tekemiemme käyttäjätutkimusten perusteella VPNaaS on yksi eniten toivottuja ominaisuuksia. Siksi olemme mahdollistaneet VPN-tunnelin rakentamisen Cloud 9 -palvelun ja oman toimipisteen välillä.

Vaikka tunnelin rakentaminen saadaan toteutettua palomuuripalvelun tai yksittäisen gateway-palvelimen kautta, VPNaaS tarjoaa tähän huomattavasti luotettavamman ja näppärämmän tavan. Alla on listattuna esimerkkejä ominaisuuden käyttötavoista.

- Omasta toimistoverkosta suora hallintayhteys suojatun yhteyden yli INcloud 9 -palvelussa sijaitseviin palvelimiin.

- Telia Cloud 9 -palvelusta julkaistaan yrityksen sisäverkkoon palveluita suojatun VPN-yhteyden yli.

- Datan siirtäminen ETL jobeilla suojatusti mm. eri pilvialustojen välillä.

VPNaaS-yhteyden muodostaminen

Ennen VPN-tunnelin tekoa INCloud 9- ympäristössä tulee olla luotuna Network/Subnet, johon palvelimet ovat kytkettyinä sekä Router, johon Network/Subnet on liitetty.

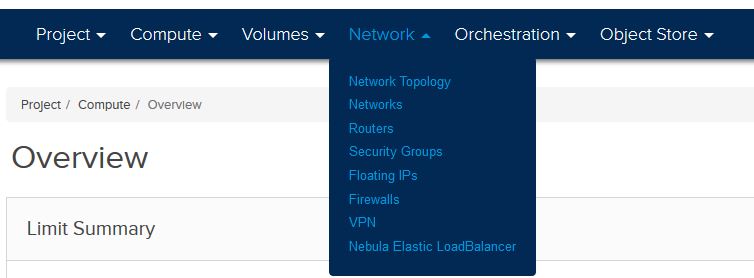

Valitse ylävalikosta: Network-> VPN

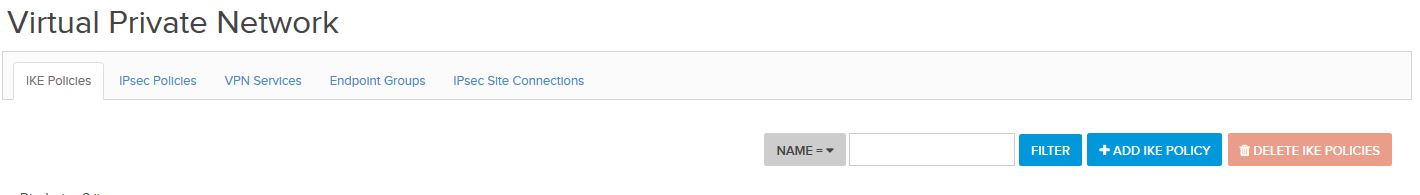

Valitse IKE Policies -välilehti ja lisää uusi Policy: + ADD IKE POLICY

Lisää IKE Policyyn kuvaava nimi ja salaukseen halutut parametrit alasvetovalikoista sekä hyväksy policy ADD -painikkeella.

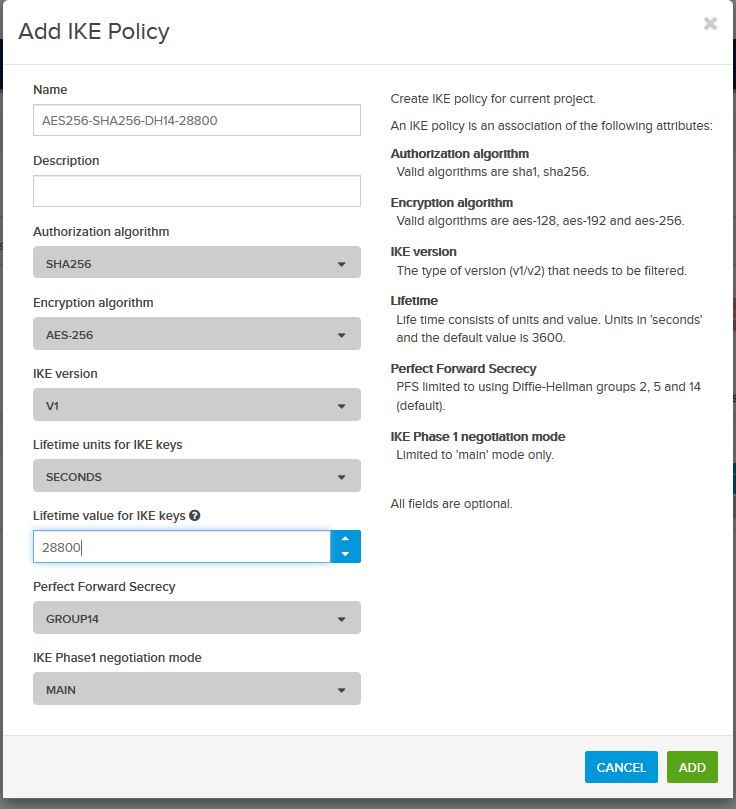

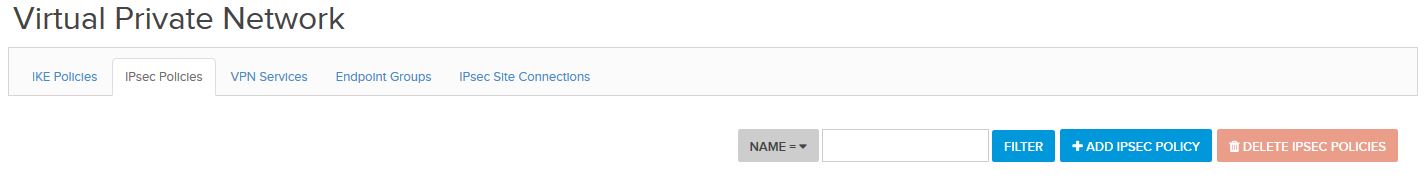

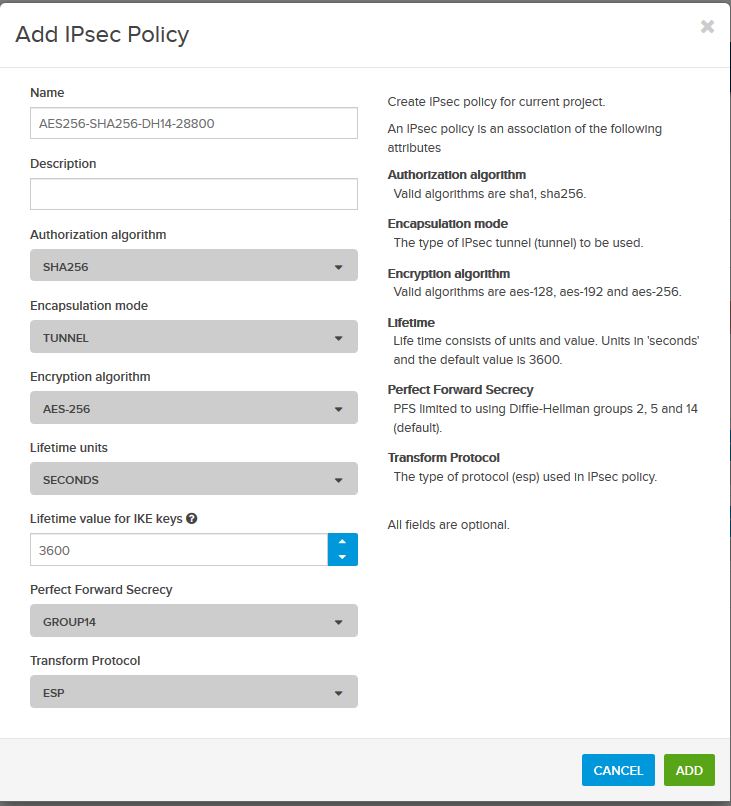

Valitse Ipsec Policies -välilehti ja lisää uusi Ipsec Policy: + ADD IPSEC POLICY

Lisää Ipsec Policyyn kuvaava nimi ja lisää halutut parametrit salaukseen alasvetovalikoista sekä hyväksy policy ADD -painikkeella.

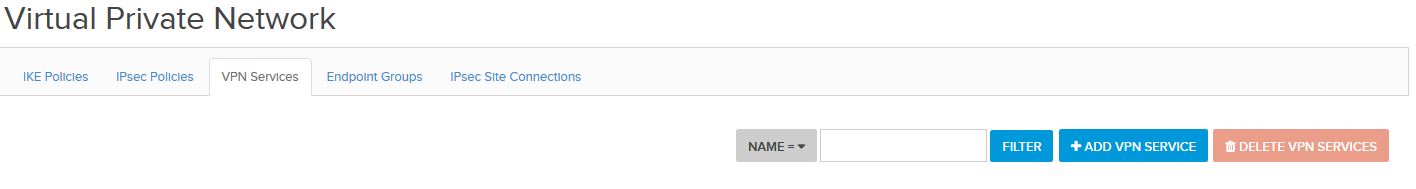

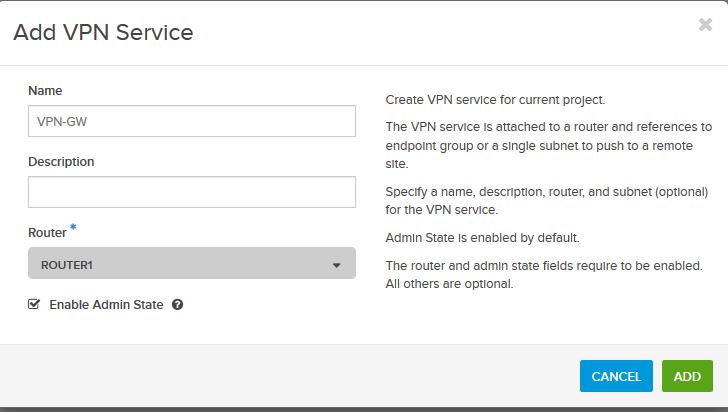

Valitse VPN Services välilehti ja Lisää uusi VPN Service: + ADD VPN SERVICE

Anna VPN Servicelle kuvaava nimi ja valitse mitä reititintä Service käyttää (Reititin tulee olla luotu ennestään) Tämä VPN Servicen osoite on samalla VPN-tunnelissa oleva GW:n osoite ulospäin.

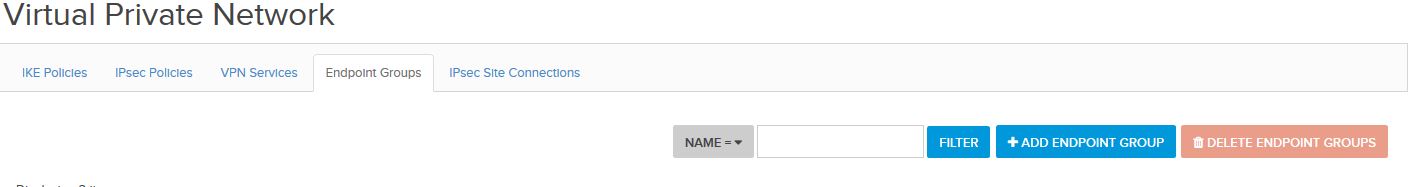

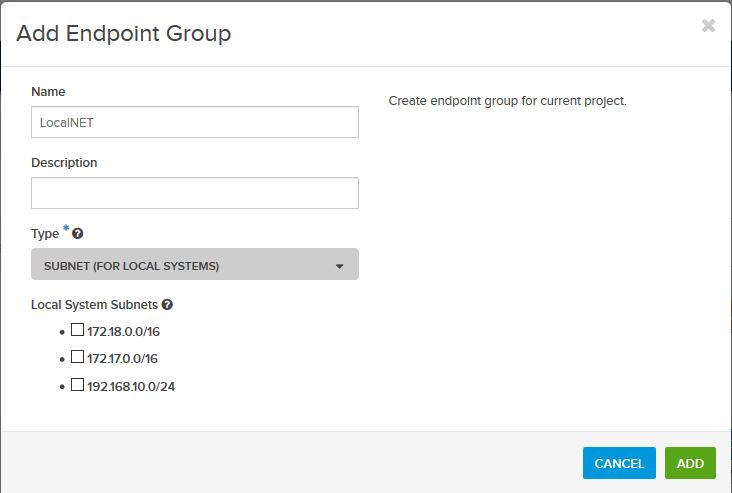

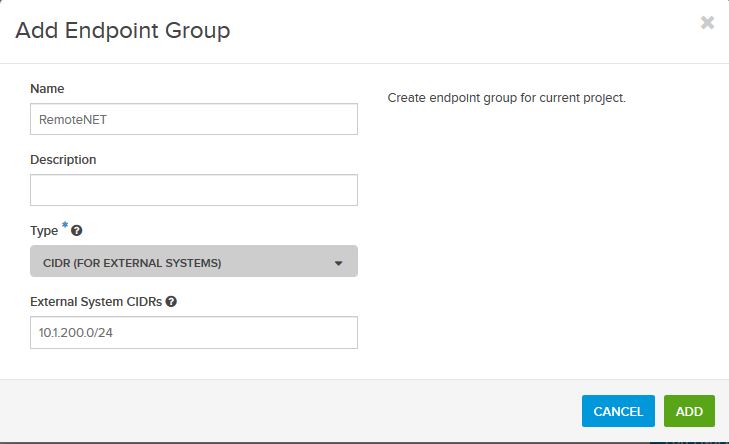

Valitse Endpoint Groups -välilehti ja lisää uusi Endpoint Group: + ADD ENDPOINT GROUP

Luo INCloud9 ympäristössä olevasta subnetistä Endpoint Group. Nimeä haluamallasi nimellä ja valitse tyypiksi: SUBNET (FOR LOCAL SYSTEM) sekä valitse haluttu verkko.

Luo Remote-puolen ympäristössä olevasta subnetistä Endpoint Group. Nimeä haluamallasi nimellä ja valitse tyypiksi: CIDR (FOR EXTERNAL SYSTEM) sekä kirjoita verkko-alue.

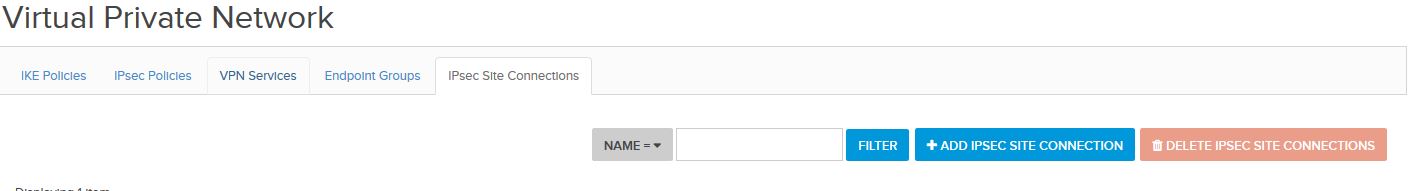

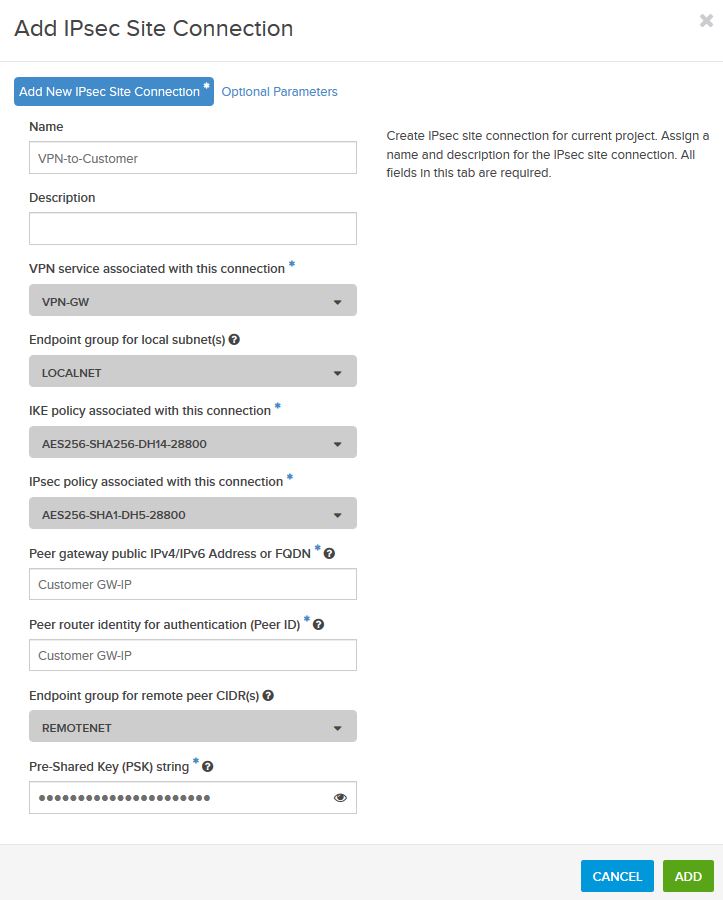

Valitse IPsec Site Connection välilehti, jossa yhdistetään kaikki edellä tehty VPN-tunneliksi. Lisää uusi Ipsec Site Connection: + ADD IPSEC SITE CONNECTION.

Nimeä Tunneli kuvaavalla nimellä ja valitse alasvetovalikoista aiemmin tehdyt asetukset.

Lisää kohde palomuurin osoite Peer Gateway -kohtaan. Hyväksy muutokset ADD-painikkeella.

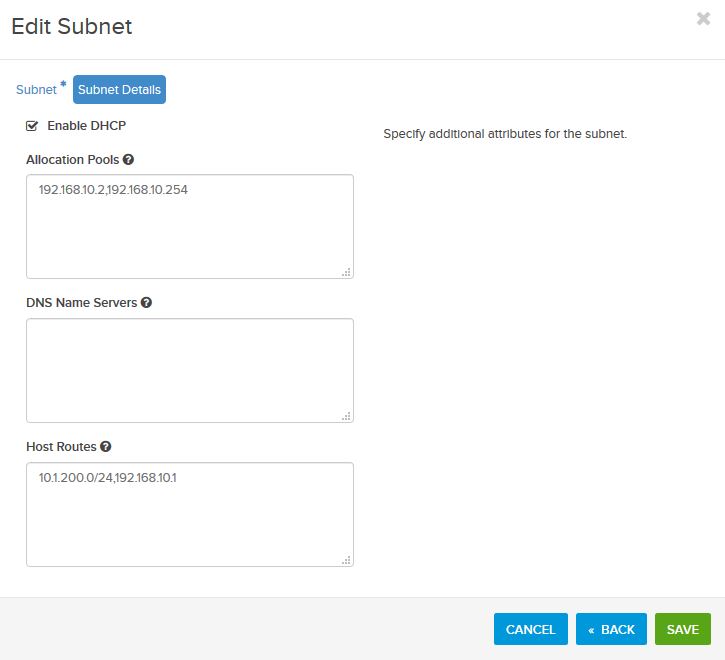

Lopuksi verkkojen välille täytyy tehdä reitityssääntö, ja sen saa tehtyä Networks -> Valitaan ”LocalNET”-> Subnets -> Edit Subnet-> Subnet Detail ja lisätään Host Routes -kohtaan reitityssääntö.

RemoteSubnet, GW

Tämän jälkeen INcloud 9 -ympäristössä on kaikki tarpeellinen asetettu ja voi ruveta tekemään toiseen päähän tunnelia vastaavilla parametreillä. Alla komennot Juniperille.

JUNIPER SRX

set security ike proposal AES256-SHA256-DH14-28800SEC authentication-method pre-shared-keys set security ike proposal AES256-SHA256-DH14-28800SEC dh-group group14 set security ike proposal AES256-SHA256-DH14-28800SEC authentication-algorithm sha-256 set security ike proposal AES256-SHA256-DH14-28800SEC encryption-algorithm aes-256-cbc set security ike proposal AES256-SHA256-DH14-28800SEC lifetime-seconds 28800 set security ipsec proposal AES256-SHA256-128-ESP-3600sec protocol esp set security ipsec proposal AES256-SHA256-128-ESP-3600sec authentication-algorithm hmac-sha-256-128 set security ipsec proposal AES256-SHA256-128-ESP-3600sec encryption-algorithm aes-256-cbc set security ipsec proposal AES256-SHA256-128-ESP-3600sec lifetime-seconds 3600 set security ike policy TO-CLOUD9_VPN mode main set security ike policy TO-CLOUD9_VPN proposals AES256-SHA256-DH14-28800SEC set security ike policy TO-CLOUD9_VPN pre-shared-key ascii-text "PSK" set security ike gateway TO-CLOUD9_VPN ike-policy TO-CLOUD9_VPN set security ike gateway TO-CLOUD9_VPN address 1.2.3.4 set security ike gateway TO-CLOUD9_VPN no-nat-traversal set security ike gateway TO-CLOUD9_VPN local-identity inet 4.3.2.1 set security ike gateway TO-CLOUD9_VPN remote-identity inet 1.2.3.4 set security ike gateway TO-CLOUD9_VPN external-interface ge-0/0/0.0 set security ike gateway TO-CLOUD9_VPN version v1-only set security ipsec policy TO-CLOUD9_VPN perfect-forward-secrecy keys group14 set security ipsec policy TO-CLOUD9_VPN proposals AES256-SHA256-128-ESP-3600sec set security ipsec vpn TO-CLOUD9_VPN bind-interface st0.X set security ipsec vpn TO-CLOUD9_VPN ike gateway TO-CLOUD9_VPN set security ipsec vpn TO-CLOUD9_VPN ike idle-time 60 set security ipsec vpn TO-CLOUD9_VPN ike no-anti-replay set security ipsec vpn TO-CLOUD9_VPN ike ipsec-policy TO-CLOUD9_VPN set security ipsec vpn TO-CLOUD9_VPN ike install-interval 1 set security ipsec vpn TO-CLOUD9_VPN traffic-selector "name" local-ip 10.1.200.0/24 set security ipsec vpn TO-CLOUD9_VPN traffic-selector "name" remote-ip 192.168.10.0/24 set security ipsec vpn TO-CLOUD9_VPN establish-tunnels immediately